هذا الدليل مخصص للمستخدم المنزلي العادي. يستخدم لغة بسيطة ويلخص الخطوات والإجراءات والمخاطر. هو للاستخدامات التعليمية فقط. يرجى عدم استخدامه لكسر القانون. قد يحتوي على بعض الأخطاء الفنية أو اللغوية. يرجى الإبلاغ عنها لي حتى أتمكن من تحسين الدليل. يشرح هذا الدليل أهمية تأمين شبكتك اللاسلكية والمخاطر التي تتعرض لها إذا تركتها مكشوفة. هذا ليس عن كيفية تأمين الأجهزة المتصلة بشبكتك. بدلاً من ذلك ، يركز على كيفية تأمين الشبكة نفسها ، مثل تغيير كلمة المرور الافتراضية، و تفعيل التشفير، وإنشاء شبكة للضيوف. آمل أن يساعدك هذا الدليل في الحفاظ على أمان شبكتك المنزلية.

تدفع التكنولوجيا جميع الاجهزة المنزلية الي الاتصال بشبكة الانترنت لتصبح اكثر ذكاءٍ بالإضافة الي زيادة المبيعات والدفع بالمزيد من المنتجات الي السوق. كل هذا بالإضافة الي انتشار تقنية الـ "WiFi" وهي من تقنيات الاتصال اللاسلكي التي تستخدم موجات الراديو بدلا من الاسلاك لتكوين شبكات أو نقاط اتصال بين كل هذه الاجهزة الذكية والحواسيب التقليدية أو الهواتف الذكية وشبكة الانترنت. انتشرت تلك التقنية بشكل كبير لانها مناسبة وسهلة الاستخدام بشكل اكبر من الاسلاك ولكن تلك السهولة تأتي مع سهولة التجسس واختراق تلك الموجات بشكل اسهل من اختراق الشبكات السلكية وللأسف تقوم الشركات المصنعة للأجهزة الموجِهة والتي تعرف "بالراوتر" (Router) بتجاهل العديد من اعدادات وسائل الحماية لجعل الامر اكثر سهولة للمستخدم علي حساب الأمان. من هنا كانت فكرة هذا الدليل البسيط ليقدم مساعدة بسيطة للمستخدم المنزلي في عملية تأمين شبكته اللاسلكية. كانت فكرة النسخة الاولي من الدليل ان يكون في صورة كتيب "PDF" يحتوي علي اقل قدر ممكن من المصطلحات التقنية والشرح الطويل الممل ليكون بمثابة دليل خفيف يجذب القارئ ويوفر الوقت والجهد لايصال القارئ الي الهدف الا وهوتأمين الشبكة اللاسلكية بشكل يجعل من اختراقها امر صعب ولكن ليس مستحيلا. سأقوم بإتباع نفس الفكرة في هذه النسخة بالإضافة الي وضع مصطلحات أوعناوين يمكن للقارئ ان يبحث عنها لمعرفة المزيد والتعمق أكثر. سأكون مختصراً بقدر الإمكان - بغض النظر عن تلك المقدمة - وسيكون في نهاية الدليل ملخص سريع لمن يريد ان يوفر المزيد من الوقت والمجهود. أفضل طريقة لتأمين الشبكات اللاسلكية هي بعدم استخدامها اطلاقاً والاعتماد علي الشبكات السلكية ولكن هذا الحل غير واقعي بالمرة لما تقدمه الشبكات اللاسلكية من سهولة وراحة وسرعة لكن حقيقة الامر هوان الشبكات ووسائل الاتصال اللاسلكية ستظل دائما أقل أمناً مقارنة مع نظيرتها السلكية ولذلك من المستحيل - حتي الأن - ان تكون اي شبكة لاسلكية آمنة بنسبة مائة بالمائة لكن مع بعض الإعدادات والإستخدام الصحيح يمكن ان تضع عوائق كبيرة امام من يحاول اختراق الشبكة.

نقطة البداية هي جهاز الراوتر "Router" وفي الحقيقة تتكون أجهزة الراوتر

المنزلية من 3 اجهزة مدمجة معا لتسهيل الأمور علي المستخدم المنزلي. فتلك

الأجهزة عادة تتكون من

"المودم" +

"الراوتر"

+

"نقطة اتصال لاسلكية"

ولكن للتبسيط، سأقوم بالإشارة له بالراوتر. هوالجهاز الذي يوجه حزم

البيانات بين الشبكات (في حالتنا بين شبكة الانترنت اوالشبكة الخارجية

والشبكة المنزلية) لذلك يعتبر البوابة بين العالم الخارجي والشبكة المنزلية

وبالتالي يجب ان يتوافر به جدار حماية ضد الهجمات التي قد تأتي من شبكة

الانترنت وفي الحقيقة ان اغلب اجهزة الراوتر الحديثة تقوم بذلك الامر بشكل

فعال الي حد ما بالنسبة للاجهزة الموجهة للاستخدام المنزلي. ما نتحدث عنه

هنا هوأهمية تعديل الإعدادات الخاصة بجهاز الراوتر حتي تكون الشبكة

اللاسلكية بأمان ممن قد يكونون في محيط الشبكة اللاسلكية نفسها كالجيران

اوالمارة الذين يبحثون عن شبكة مفتوحة للإتصال بشبكة الانترنت مجانا

اواصطياد المعلومات الخاصة بك. تبدأ الخطوة الاولي هي بشراء جهاز راوتر جيد

يوفر اساليب الحماية المطلوبة وايضا يكون خالي من عيوب اونقط اختراق في

نظام تشغيله. يمكنك ان تبحث عن كل المعلومات اللازمة عن طريق شبكة الانترنت

قبل الشراء اوالبحث عن عيوب (إذا وجدت) في الجهاز الذي تمتلكه. جملة بحث

مثل "TD-W8970 vulnerability" كفيلة بإمدادك بالمعلومات الكافية عن تلك

العيوب وإذا كان هناك تحديث للجهاز لترميم تلك العيوب كما سنشرح لاحقا.

تأتي النقطة التالية في كيفية الاتصال بجهاز الراوتر نفسه لتغيير تلك

الإعدادت والتحكم في الجهاز بشكل عام وسنقسمهم بشكل عام الي طريقتين وهما

"Local Access" و"Remote Access". الاتصال المحلي او"Local Access" يعني

الاتصال بجهاز الراوتر من داخل الشبكة المحلية (الشبكة المنزلة) سواء عن

طريق كابل الشبكة المحلية "LAN Cables" اوعن طريق تكنولوجيا الواي فاي

"WiFi" وذلك يكون عامة عن طريق ادخال عنوان بروتوكول الانترنت المحلي

"Local Internet Protocol Address" لجهاز الراوتر في المتصفح. غالبا ما

يكون العنوان "192.168.1.1" او"192.168.1.254" وذلك يعتمد علي الجهاز نفسه

ويمكن من معرفة ذلك عن طريق دليل المستخدم اوعن طريق البحث علي شبكة

الانترنت.

توفر بعض الاجهزة خيار عدم السماح بالاتصال بالراوتر عن طريق الواي فاي

(بطريقة لاسلكية) وتسمح فقط بالاتصال عن طريق كابل الشبكة المحلية ويفضل

تفعيل ذلك الخيار إذا امكن لأنه يحد من طريقة الاتصال بالراوتر الي الطريقة

المادية الاكثر أماناً ولكنه ايضا قد يكون غير ملائم إذا كنت لا تملك جهاز

كومبيوتر ثابت يمكن اصاله بشكل دائم بجهاز الراوتر ولا تحب ان تقوم بالبحث

عن كابل شبكة محلية لايصال الكومبيوتر المحمول كلما اردت الوصول الي

الراوتر اوتريد الاتصال بالراوتر عن طريق جهاز لوحي "Tablet" اوعن طريقك

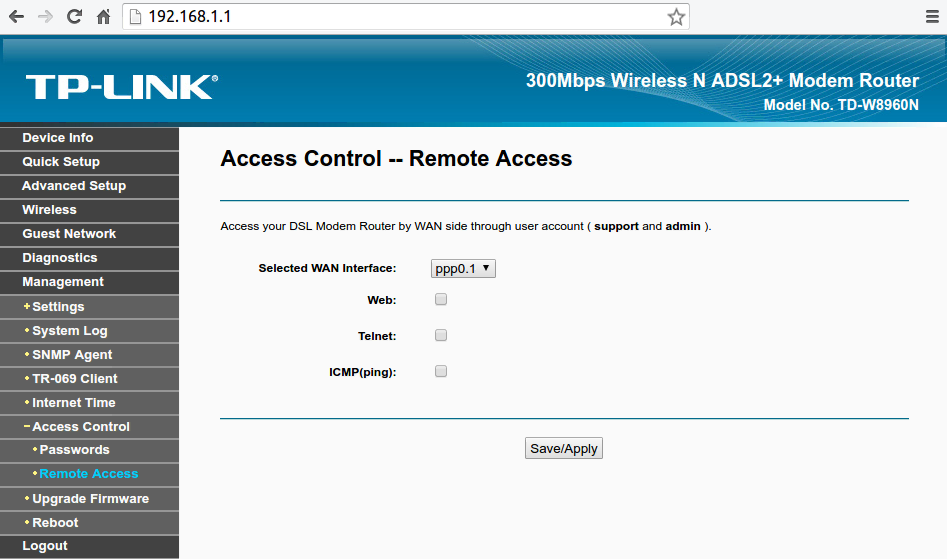

هاتفك الذكي. الاتصال عن بعد او"Remote Access" يعني الاتصال بالراوتر عن

بعد من خارج الشبكة المحلية وهوخيار يسمح للمستخدم المنزلي ان يطلب

المساعدة من الشركة الموفرة للانترنت او اي شخص اخر بتعديل اوضبط الاعدادات

الخاصة بالراوتر عن بعد وهي خاصية يجب ان تكون غير مفعلة الا عند الاحتياج

وسنتكلم عنها لاحقاً.

توفر بعض الاجهزة خيار عدم السماح بالاتصال بالراوتر عن طريق الواي فاي

(بطريقة لاسلكية) وتسمح فقط بالاتصال عن طريق كابل الشبكة المحلية ويفضل

تفعيل ذلك الخيار إذا امكن لأنه يحد من طريقة الاتصال بالراوتر الي الطريقة

المادية الاكثر أماناً ولكنه ايضا قد يكون غير ملائم إذا كنت لا تملك جهاز

كومبيوتر ثابت يمكن اصاله بشكل دائم بجهاز الراوتر ولا تحب ان تقوم بالبحث

عن كابل شبكة محلية لايصال الكومبيوتر المحمول كلما اردت الوصول الي

الراوتر اوتريد الاتصال بالراوتر عن طريق جهاز لوحي "Tablet" اوعن طريقك

هاتفك الذكي. الاتصال عن بعد او"Remote Access" يعني الاتصال بالراوتر عن

بعد من خارج الشبكة المحلية وهوخيار يسمح للمستخدم المنزلي ان يطلب

المساعدة من الشركة الموفرة للانترنت او اي شخص اخر بتعديل اوضبط الاعدادات

الخاصة بالراوتر عن بعد وهي خاصية يجب ان تكون غير مفعلة الا عند الاحتياج

وسنتكلم عنها لاحقاً.

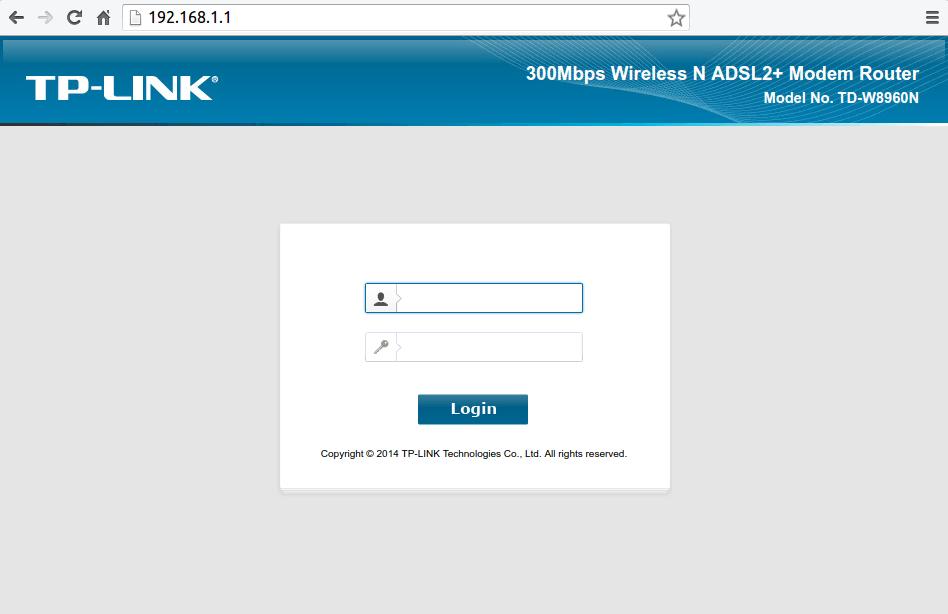

بعد الاتصال بالراوتر تجد الصفحة التي تطلب اسم مستخدم وكلمة المرور وإذا

كان الجهاز جديد او لم تقم بتغيرهما سابقاً فإن اسم المستخدم وكلمة المرور

سيكونان علي الوضع الافتراضي "Router Default Password" وغالبا ما يكونان

"admin" اوسيأتي مع الجهاز ورقة تحدد اسم المستخدم وكلمة المرور وبالطبع في

دليل المستخدم. بعد الدخول يجب عليك ان تغيرهما الي شئ اخر -بعض الاجهزة قد

لا تسمح لك بتغير اسم المستخدم ولكن ان امكن فعليك بتغيره من "admin" الي

اي شئ اخر تريده- واستخدام كلمة مرور قوية لا يعرفها غيرك.

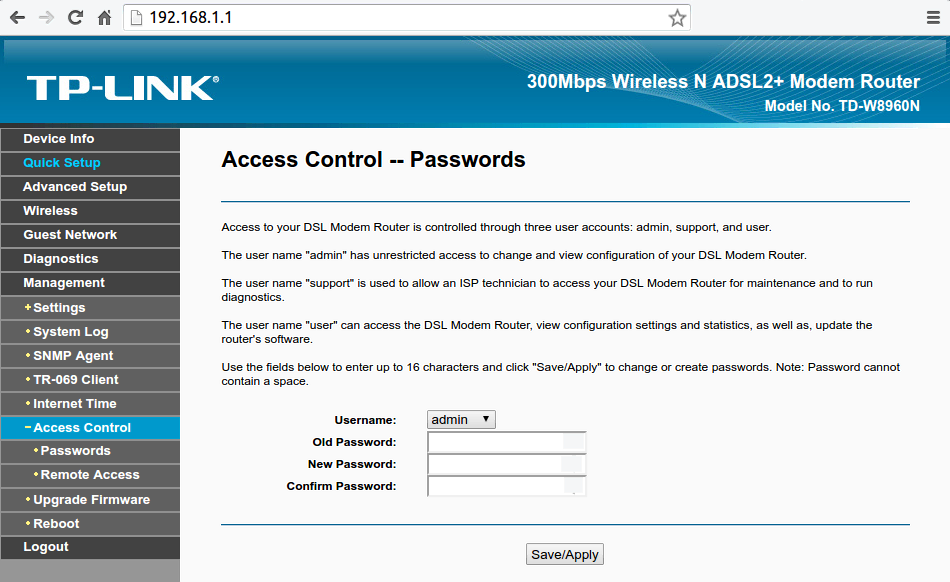

قد يختلف تصميم وتختلف المسميات من راوتر لاخر لكن يمكن ان تكتشف مكان كل

شئ في وقت بسيط وبالطبع البحث في دليل المستخدم اوشبكة الانترنت. تأكد من

تغير كلمات المرور الخاصة بكل اسماء المستخدمين ("admin" بالطبع ولكن ايضا

"support" و"user" مثلا ان وجد اوتعطيلهم اومسحهم ان امكن) وايضا التأكد من

تعطيل خيارات الاتصال عن بعد "Remote Access" وتفعيلهم فقط في حالة

استخدامهم.

قد يختلف تصميم وتختلف المسميات من راوتر لاخر لكن يمكن ان تكتشف مكان كل

شئ في وقت بسيط وبالطبع البحث في دليل المستخدم اوشبكة الانترنت. تأكد من

تغير كلمات المرور الخاصة بكل اسماء المستخدمين ("admin" بالطبع ولكن ايضا

"support" و"user" مثلا ان وجد اوتعطيلهم اومسحهم ان امكن) وايضا التأكد من

تعطيل خيارات الاتصال عن بعد "Remote Access" وتفعيلهم فقط في حالة

استخدامهم.

مع العلم انه عند استخدام تلك الخاصية يجب استخدام عنوان بروتوكول الانترنت

الخارجي وليس المحلي "External Internet Protocol Address".

مع العلم انه عند استخدام تلك الخاصية يجب استخدام عنوان بروتوكول الانترنت

الخارجي وليس المحلي "External Internet Protocol Address".

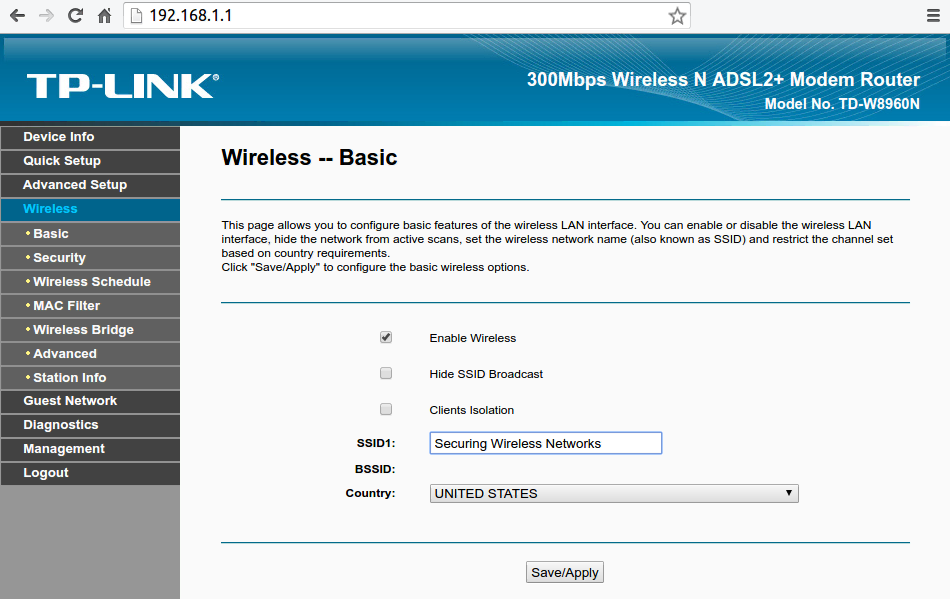

تسمية الشبكة باسم يدل علي شخصيتك أو مكانك يعتبر امر سئ امنيا لما يوفره

لمن يبحث عن معلومات لاختراق الشبكة. فاسم الشبكة يوفر معلومات أولية قد

تقود الي معرفة كلمة المرور الخاصة بالشبكة اللاسلكية خصوصا إذا كان من

يريد اختراق الشبكة شخص يعرفك كالجيران للاتصال بشبكة الانترنت أو إذا كنت

هدف محدد لمن يريد اختراق الشبكة لاسباب اكثر خطورة. الاسم المبهم قد يساعد

علي وضع بعض العقبات في طريق المهاجم خصوصا إذا كنت تعيش في شقة وليس منزل

مستقل فيصعب تحديد مكان الشبكة بطريقة سهلة.

يمكنك ايضا تفعيل خاصية عدم بث اسم الشبكة "Hide SSID Broadcast" فلا تظهر

كالعادة في قائمة الشبكات اللاسلكية عند البحث وللاتصال بالشبكة يجب ان يتم

ادخال كلمة المرور بالإضافة الي اسم الشبكة وذلك يوفر طبقة حماية اخري

خصوصا ضد من لا يمتلكون خبرة كافية. تكون هذه الخطوة الاضافية مطلوبة فقط

عند الاتصال بالشبكة أول مرة ويكون الامر تلقائيا بعد ذلك كالعادة. قد لا

تدعم بعض الاجهزة امكانية الاتصال بشبكة مخفية خصوصا الاجهزة القديمة نسبيا

ولكن اغلب الاجهزة وانظمة التشغيل الحالية تدعم تلك الخاصية. يمكن بسهولة

اكتشاف وجود شبكة لاسلكية مخفية وعدم بث اسم الشبكة قد يقيك من هجمات

الهواة. التسمية الافتراضية قد تكون مشكلة ايضا لانها تتيح التعرف علي نوع

ونموذج الراوتر بطريقة سهلة (يمكن تحديد نوع الراوتر عن طريق الـ "MAC

Address") بما يتيح البحث عن ثغرات معروفة مرتبطة بنموذج الراوتر أو

الإعدادات الإفتراضية من الشركات الموفرة لخدمة الإنترنت. عزل الاجهزة أو

"Clients Isolation" هي خاصية اخري قد تتوافر في بعض اجهزة الراوتر وهي

تفصل الاجهزة المتصلة بالشبكة اللاسلكية عن بعضها وعن الاجهزة الاخري

المتصلة عن طريق كابل الشبكة المحلية وذلك يعني ان الاجهزة المتصلة بالشبكة

اللاسلكية لا يمكنها التفاعل مع بعضها أو مع اي اجهزة اخري علي الشبكة ولا

تستطيع الا الوصول الي شبكة الانترنت وفي ذلك أمان اكبر للشبكة لذا من

الافضل ان تكون مفعلة إذا كنت لا تحتاج ان تتفاعل الاجهزة مع بعضها.

يمكنك ايضا تفعيل خاصية عدم بث اسم الشبكة "Hide SSID Broadcast" فلا تظهر

كالعادة في قائمة الشبكات اللاسلكية عند البحث وللاتصال بالشبكة يجب ان يتم

ادخال كلمة المرور بالإضافة الي اسم الشبكة وذلك يوفر طبقة حماية اخري

خصوصا ضد من لا يمتلكون خبرة كافية. تكون هذه الخطوة الاضافية مطلوبة فقط

عند الاتصال بالشبكة أول مرة ويكون الامر تلقائيا بعد ذلك كالعادة. قد لا

تدعم بعض الاجهزة امكانية الاتصال بشبكة مخفية خصوصا الاجهزة القديمة نسبيا

ولكن اغلب الاجهزة وانظمة التشغيل الحالية تدعم تلك الخاصية. يمكن بسهولة

اكتشاف وجود شبكة لاسلكية مخفية وعدم بث اسم الشبكة قد يقيك من هجمات

الهواة. التسمية الافتراضية قد تكون مشكلة ايضا لانها تتيح التعرف علي نوع

ونموذج الراوتر بطريقة سهلة (يمكن تحديد نوع الراوتر عن طريق الـ "MAC

Address") بما يتيح البحث عن ثغرات معروفة مرتبطة بنموذج الراوتر أو

الإعدادات الإفتراضية من الشركات الموفرة لخدمة الإنترنت. عزل الاجهزة أو

"Clients Isolation" هي خاصية اخري قد تتوافر في بعض اجهزة الراوتر وهي

تفصل الاجهزة المتصلة بالشبكة اللاسلكية عن بعضها وعن الاجهزة الاخري

المتصلة عن طريق كابل الشبكة المحلية وذلك يعني ان الاجهزة المتصلة بالشبكة

اللاسلكية لا يمكنها التفاعل مع بعضها أو مع اي اجهزة اخري علي الشبكة ولا

تستطيع الا الوصول الي شبكة الانترنت وفي ذلك أمان اكبر للشبكة لذا من

الافضل ان تكون مفعلة إذا كنت لا تحتاج ان تتفاعل الاجهزة مع بعضها.

تظل مشكلة الشبكات اللاسلكية الكبري هي اهمال البعض الجزء الخاص بالتشفير

أو كلمة المرور الخاصة بالشبكة اللاسلكية بشكل أو بأخر.والمقصود هنا ليس

تشفير الشبكة كليا ولكن طريقة تشفير عملية المصادقة بين الاجهزة والشبكة

بمعني تشفير عملية اثبات ان الجهاز الذي يحاول الاتصال بالشبكة هو جهاز

مسموح له بالاتصال عن طريق كلمة سر ولا يستطيع احد قد يكون بمراقبة الشبكة

من التصنت علي تلك العملية وبالتالي معرفة كلمة السر التي تتبادل بين

الاجهزة والشبكة او جهاز الراوتر. البعض قد يترك الشبكة بدون كلمة سر

نهائيا. البعض قد يختار كلمة سر ضعيفة أو طريقة تشفير يعتقد انها قد تحميه

وهي في حقيقة الامر لا تقدم الا حماية زائفة. يجب ان تكون الشبكة اللاسلكية

مشفرة ومحمية بكلمة سر تحت اي ظرف حتي إذا كنت تريد ان تشاركها مع الاخرين.

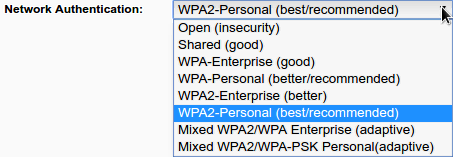

يجب ان تعرف انواع التشفير التي تختارها ولمإذا. وببساطة، فإن استخدام

بروتوكول "WPA2 - Personal" هو أفضل اختيار وكل الإختيارات الأخري ماهي إلا

دعما لأنظمة قديمة قد لا تدعم البروتوكول الحديث نسبيا.

لا تحتاج الي شرح. أنت تترك الشبكة متاحة لاي شخص كان وذلك يتنافي مع كل ما

نحاول ان نقوم به عن طريق هذا الدليل. حتي وإن كنت تريد مشاركة الشبكة مع

الغير فإن من الأفضل ان تقوم بإستخدام كلمة سر وطريقة تشفير قوية ومن ثم

اعطاء كلمة السر لمن تسمح لهم بالاتصال بالشبكة وقد يوفر لك جهاز الراوتر

خيار تفعيل شبكة لاسلكية أخري خاصة بالزوار تكون منفصلة عن شبكتك اللاسلكية

الرئيسية.

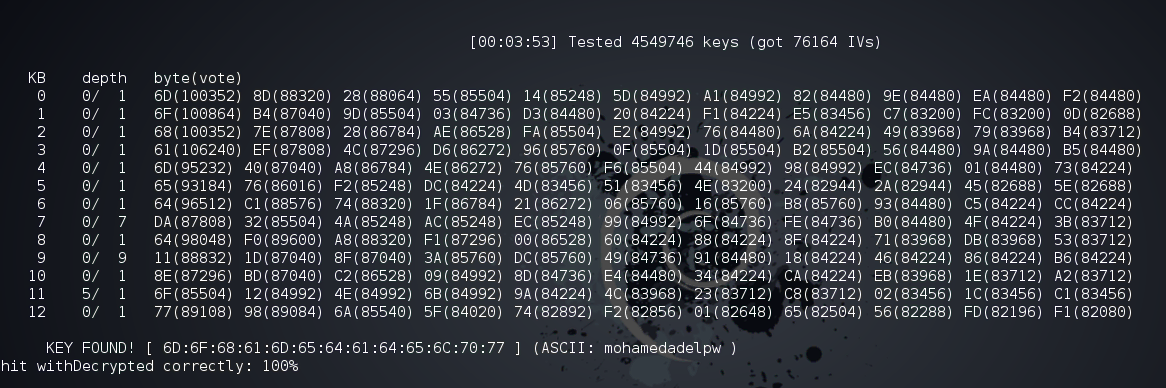

قد يوحي الاسم انها افضل الطرق لحماية الخصوصية ولكن "Wired Equivalent

Privacy" يمكن فك شفرتها في غضون دقائق ان لم يكن أقل. توجد الكثير من

البرامج التي تقوم بذلك بطريقة تكاد تكون تلقائية ويستطيع استخدامها اي شخص

حتي وان لم يكن شخص محترف أو حتي غير تقني اشهرهم "Aircrack-ng". جدير

بالذكر ان اغلب الإعدادات الإفتراضية لاجهزة الراوتر تستخدم تلك الخوارزمية

بدون ايضاح انها ضعيفة ويمكن كسرها بسهولة.

بعد اكتشاف ضعف الخصوصية المكافئة للشبكات السلكية أو "WEP" قامت المؤسسة

التي تنمي تكنولوجيا الواي فاي والمسماة بـ "Wi-Fi Alliance" بتطوير

بروتوكول "WPA" ليكون بديلا عن "WEP" لتأمين الشبكات اللاسلكية وفي نفس

الوقت يمهد الطريق لحين تطوير بروتوكول "WPA2" الاكثر قوة لذلك ينصح دائما

استخدام "WPA2" الذي يعتبر الطريقة الوحيد الامنة نسبيا لتأمين الشبكات

اللاسكلية والذي صمم ليحل مكان "WEP" و "WPA". تظل طرق التشفير الاخري

"WEP" و "WPA" متاحة كخيار في اجهزة الراوتر حتي تتيح للاجهزة القديمة أو

البرامج القديمة ان تتصل بسهولة بالشبكة، ولكن اغلبية الاجهزة والبرامج

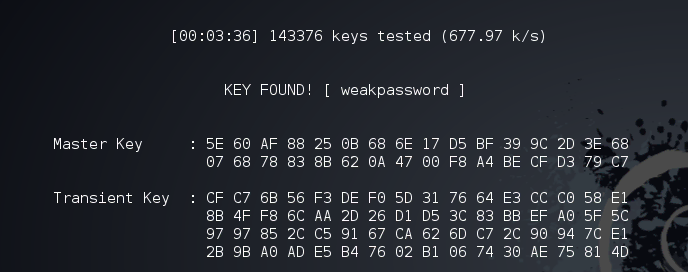

التشغيلية الان تدعم "WPA2" الاقوي والافضل. لكن تعتمد قوة كلا

البروتوكولين علي قوة كلمة السر المستخدمة بمعني إذا قام المستخدم باختيار

بروتوكول "WPA2" القوي واستخدام كلمة السر "apple" مثلا فان اي شخص يستطيع

باستخدام نفس حزمة البرامج السابقة "Aircrack-ng" ان يكسر التشفير ويحصل

علي كلمة السر. لتبسيط الامور، دعني اشرح بطريقة بسيطة جدا كيفية عمل

التشفير وطرق كسره. يعتمد بروتوكول "WPA2" علي معيار تشفير يسمي "AES" و

الذي بالتالي يعتمد علي خوارزمية تقوم بتبديل (تشفير) كلمة السر أو النص

الي -لتبسيط الامور- رموز أو حروف ليست لها معني لا يمكن استخدام اي

خوارزمية اخري لاعادتها الي النص أو كلمة السر الاصلية فمثلا تقوم بتحويل

"apple" الي "2fsGsNtyFu8Y16fWGLMxMA==" لذلك ان استطاع احد الوصول الي

النص المشفر لن يستطيع استخدامه لانه بلا معني ولا يمكن اعادته الي النص

الاصلي، ولكن يمكن استخدام نفس خوارزمية التشفير لتشفير كلمات اخري معروفة

ومقارنة النص المشفر بالنص الذي تم الحصول عليه وان تطابق إذا تم معرفة

كلمة السر. في حالتنا، فان المهاجم يستطيع استخدام ما يسمي "Dictionary

attack" و باستخدام عدة برامج مختلفة يمكنه تحديد ملف يحتوي علي كلمات (في

الغالب تكون كلمات ذات معني) ليقوم البرنامج بتشفيرها واحدة تلو الاخري

ومقارنتها مع النص المشفر حتي يجد تطابق. الطريقة الاخري هي الـ

"Brute-force attack" وهي لا تعتمد علي ملف كلمات، ولكن علي تحديد طول كلمة

السر والاحرف أو الرموز المستخدمة ويقوم الكومبيوتر بتكوين كلمات لا معني

لها في حدود تلك الاعدادات ويستخدمها كالطريقة الأولي بان يقوم بتشفيرها

ومقارنتها بالنص المشفر.

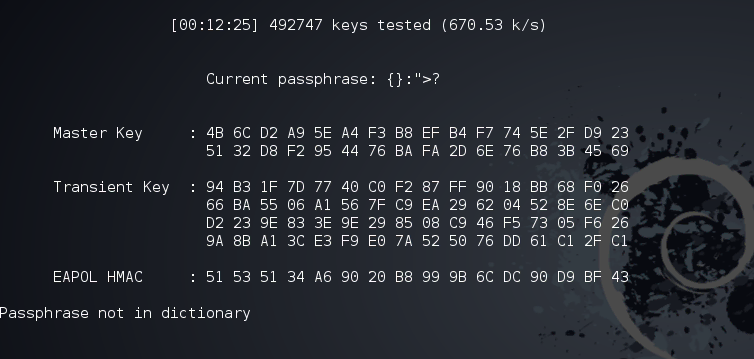

كما تري فان كلا الطريقتين الاكثر استخداما يعتمدان علي قوة جهاز المهاجم

وعلي قوة كلمة السر التي تستخدمها. فان كنت تستخدم كلمة سر ذات معني أو

كلمة سر تحتوي علي حروف أو ارقام قصيرة حتي وان كأنت بلا معني يمكن كسرها

مع بعض الوقت والمجهود لذلك ينصح باستخدام كلمات سر ليس لها معني وتحتوي

علي عدد كبير من الاحرف والارقام والرموز مثل "HeLuWK2038Be30" و

"bwpFW93F#fm20BN" و "LttSw2F44dEOO0" بحيث يصعب وجودها في قاموس كلمات

وفي حالة هجوم "Brute-force" تأخذ وقت طويل جدا يصل الي دهور. بالتالي فان

كسر بروتوكول "WPA" و "WPA2" يعتمد علي قوة كلمة السر المستخدمة بالإضافة

الي درجة التزام المهاجم بالوصول الي كلمة السر وإمكانياته من برامج،

اجهزة، وقواميس للوصول اليها وفي الغالب ان لم يكن المستخدم المنزلي أو

الشبكة اللاسلكية هدف محدد، فان المهاجم سريعا ما سيمل وسينتقل في الغالب

الي محأولة إختراق شبكة اخري اكثر سهولة. إذا كان جهاز الراوتر يوفر لك

خيار اختيار طريقة التشفير، اختر "AES" ولا تقم بإختيار "AES + TKIP"

معتقدا انها تقدم حماية أقوي.

كما تري فان كلا الطريقتين الاكثر استخداما يعتمدان علي قوة جهاز المهاجم

وعلي قوة كلمة السر التي تستخدمها. فان كنت تستخدم كلمة سر ذات معني أو

كلمة سر تحتوي علي حروف أو ارقام قصيرة حتي وان كأنت بلا معني يمكن كسرها

مع بعض الوقت والمجهود لذلك ينصح باستخدام كلمات سر ليس لها معني وتحتوي

علي عدد كبير من الاحرف والارقام والرموز مثل "HeLuWK2038Be30" و

"bwpFW93F#fm20BN" و "LttSw2F44dEOO0" بحيث يصعب وجودها في قاموس كلمات

وفي حالة هجوم "Brute-force" تأخذ وقت طويل جدا يصل الي دهور. بالتالي فان

كسر بروتوكول "WPA" و "WPA2" يعتمد علي قوة كلمة السر المستخدمة بالإضافة

الي درجة التزام المهاجم بالوصول الي كلمة السر وإمكانياته من برامج،

اجهزة، وقواميس للوصول اليها وفي الغالب ان لم يكن المستخدم المنزلي أو

الشبكة اللاسلكية هدف محدد، فان المهاجم سريعا ما سيمل وسينتقل في الغالب

الي محأولة إختراق شبكة اخري اكثر سهولة. إذا كان جهاز الراوتر يوفر لك

خيار اختيار طريقة التشفير، اختر "AES" ولا تقم بإختيار "AES + TKIP"

معتقدا انها تقدم حماية أقوي.

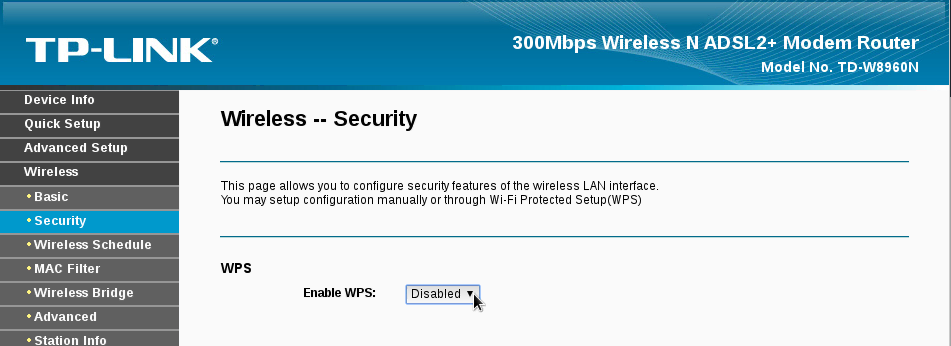

أو "WPS" اختصارا، هو معيار تم اضافته حديثا نوعا ما ليبسط عملية اتصال

الاجهزة الجديدة بالشبكة بدون ادخال كلمات السر المعقدة والطويلة (والأمنة)

بعدة طرق قد تتوفر بعضها أو جميعها بجهاز الراوتر ولكن تعتمد كلها علي

"PIN" أو رقم تعريف شخصي يتم تبادله بين جهاز الراوتر والجهاز الذي يريد

الاتصال بالشبكة. إذا كان هذ المعيار مفعل، وبغض النظر إذا كنت تستخدم

بروتوكول "WPA2" وكلمة سر قوية، فان الشبكة يمكن اختراقها بسهولة في فترة

قد لا تزيد عن يومين كحد اقصي وفي بعض الحالات، في بضع دقائق باستخدام

برامج (أو عدة برامج معا) لا تتطلب معرفة تقنية مثل "Reaver WPS" للأسف،

تأتي معظم اجهزة الراوتر الحديثة بهذا المعيار مفعل ويجب علي المستخدم

المنزلي عدم الاعتماد عليه تماما وتعطيله لما يحمله من مخاطر.

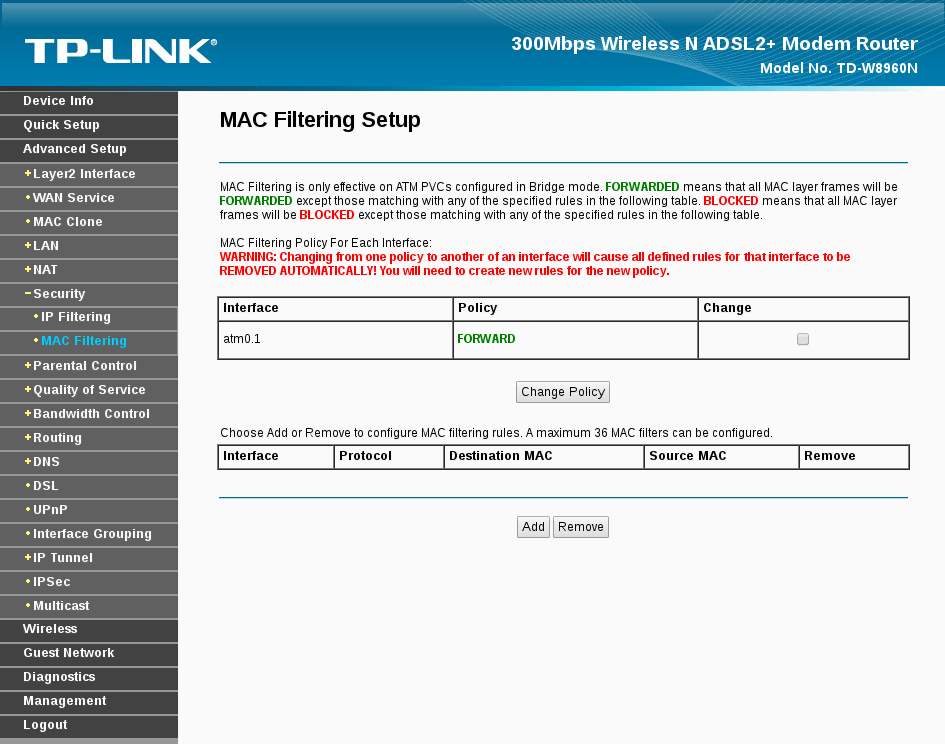

الـ "MAC" هو اختصار لـ "Media Access Control" وهو عبارة عن عنوان أو قيمة

فريدة ترتبط ببطاقة الشبكات سواء كان لاسلكية أو سلكية (بطاقة الشبكة هي ما

يطلق عليها "كارت الوايرليس" أو "كارت اللان") ولانها فريدة، فلا توجد

بطاقتين تستخدم نفس العنوان أو القيمة لذلك يمكن استخدامهم لمنع اجهزة

معينة من الاتصال بالشبكة اللاسلكية أو الافضل من ذلك، السماح لاجهزة معينة

فقط الاتصال بالشبكة اللاسلكية ومنع كل الاجهزة الاخري. ليست طريقة أمنة

بالكامل فهناك طريق تمكن اي شخص من تغير (أو بالاصح محاكاة) اي عنوان يريد،

ولكنها طبقة اخري من الحماية لتصعيب عملية الاختراق. لتفعيل تلك الخاصية،

يجب ان تكون علي علم بالعنأوين التي تريد السماح لها بالوصول الي الشبكة

(أو منعها) وطريقة معرفتهم تختلف من نظام تشغيل الي اخر لذلك من الاسهل ان

تبحث عن الطريقة الخاصة بنظام التشغيل الذي تستخدمه (Windows - OS X -

Linux - Android - IOS) مثل: How to find my mac address on Windows 10 أو

يمكنك معرفة العنأوين المتصلة حالية بالشبكة عن طريق جهاز الراوتر من خلال

البحث عن "Devices Info" أو "DHCP" أو البحث عن طريق الانترنت عن الطريقة

لمعرفة الاجهزة المتصلة بالشبكة الخاصة بجهاز الراوتر الذي تمتلكه مثل: How

to find connected clients on TD-W8960N بعد ذلك يمكنك ببساطة إضافة

العنأوين وتفعيل الـ "MAC Filtering" سواء بالسماح للعنأوين المضافة

بالاتصال بالشبكة أو منعهم.

ربما تعتقد انه لا ضرر إذا كان هناك شخص اخر علي الشبكة اللاسلكية ولربما تعتقد انك تشارك الاخرين وتساعدهم علي الوصول الي شبكة الانترنت ولكن الحقيقة قد تكون مخيفة لاقصي درجة. يمكن ببساطة ان يعبث شخص ما باعدادات الشبكة من اجل المتعة وكل ما سيسببه هو بعض الازعاج. شخص اخر قد يستخدم شبكتك للوصول الي الانترنت للتصفح أو التحميل، مما سيؤثر علي السرعة وسعة التحميل. ربما قد يكون الشخص يستعمل الانترنت لاغراض غير قانونية أو غير اخلاقية فيستخدم شبكتك لاخفاء هويته ومكانه ولربما تقع انت في مشاكل قانونية بالنيابة عنه. لكن كل ما سبق لا يعد بخطورة شخص قد تكون نواياه اكثر خبثا، فاي شخص يستطيع الوصول الي شبكتك المحلية عن طريق الشبكة اللاسلكية وببعض المعرفة التي تترأوح مابين البسيطة والمعقدة، يمكنه ان يري كل ما تفعل، يسمع كل ما تقول، ويستطيع الوصول الي تفاصيل خصوصياتك التي قد تعتقد انها بأمان.

الهندسة الاجتماعية هي فن التلاعب النفسي للاشخاص بهدف الوصول الي معلومات

سرية أو الاحتيال والنصب وهي ليست سهلة لانها تعتمد في الاساس علي ثقة من

يقوم بالهجوم بنفسه وشخصيته، لكن جزء كبير منها يتعلق بما يمكنه الوصول

اليه من معلومات لاستخدامها للوصول الي اهدافه. في معظم الاحيان، يقوم

الاشخاص باستخدام ارقام هواتفهم ككلمة سر للشبكة وبعد ان يقوم المهاجم من

كسر كلمة السر (إذا كان التشفير المستخدم WEP مثلا) يحصل علي رقم الهاتف

الذي يستطيع وبكل سهولة معرفة المزيد عن صاحبه باستخدام خدمة مثل

truecaller أو بالبحث في مواقع موفرين الخطوط عن الفاتورة الخاصة بالرقم

ليصل الي معلومات اكثر.

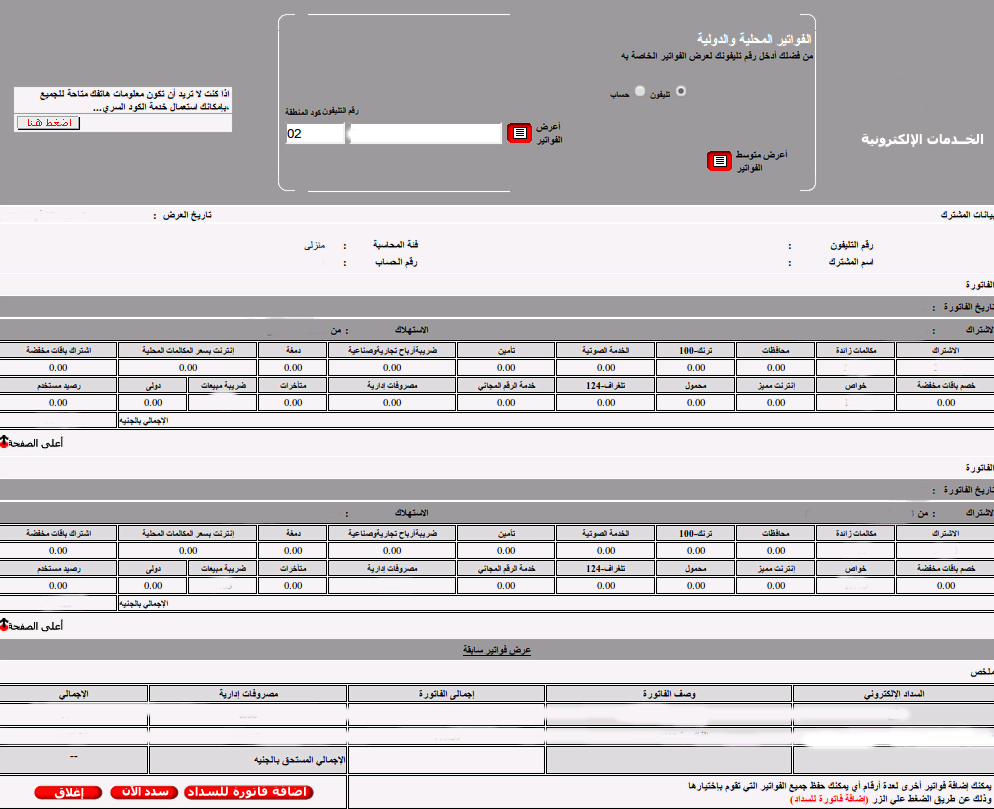

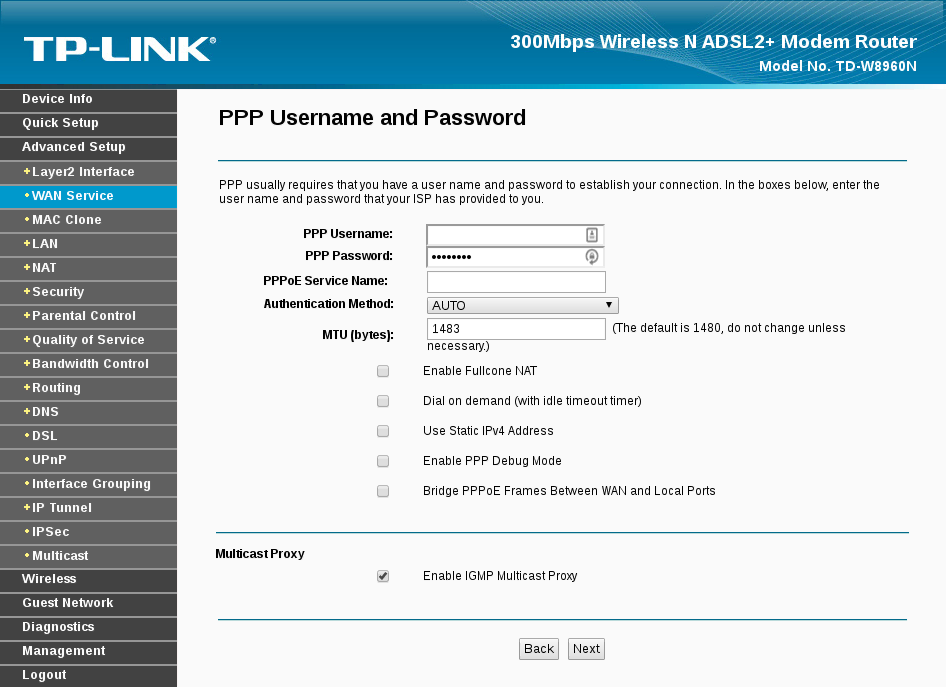

في بعض

الاحيان الاخري، تحتوي اعدادات الراوتر نفسها علي رقم الهاتف المرتبط بمزود

خدمة الانترنت في صورة اسم المستخدم أو بالذهاب الي صفحة الحساب الخاصة

بالمستخدمة فور دخوله علي موقع الانترنت الخاص بالشركة المزودة للانترنت

مما قد يتيح للمهاجم -بالإضافة الي المعلومات- التلاعب باشتراك الانترنت

الخاص بك.

في بعض

الاحيان الاخري، تحتوي اعدادات الراوتر نفسها علي رقم الهاتف المرتبط بمزود

خدمة الانترنت في صورة اسم المستخدم أو بالذهاب الي صفحة الحساب الخاصة

بالمستخدمة فور دخوله علي موقع الانترنت الخاص بالشركة المزودة للانترنت

مما قد يتيح للمهاجم -بالإضافة الي المعلومات- التلاعب باشتراك الانترنت

الخاص بك.

وفي اغلب الاحيان، يمكن الوصول بعد ذلك الي حسابات صاحب الشبكة الاجتماعية

لجمع المزيد من المعلومات وبسبب ان نسبة من الاشخاص يستخدمون نفس كلمة

المرور لمعظم حسابتهم، قد يستطيع تسجيل الدخول والسيطرة عليها.

وفي اغلب الاحيان، يمكن الوصول بعد ذلك الي حسابات صاحب الشبكة الاجتماعية

لجمع المزيد من المعلومات وبسبب ان نسبة من الاشخاص يستخدمون نفس كلمة

المرور لمعظم حسابتهم، قد يستطيع تسجيل الدخول والسيطرة عليها.

يستطيع الشخص المهاجم بعد ذلك باستخدام كل ما يملك من معلومات ان يقوم

بالاحتيال عليك أو علي الاخرين، انتحال شخصيتك، أو ابتزازك. بالرغم من قلة

حدوث تلك الهجامات في العالم العربي، ولكنها تظل مخاطرة كبيرة.

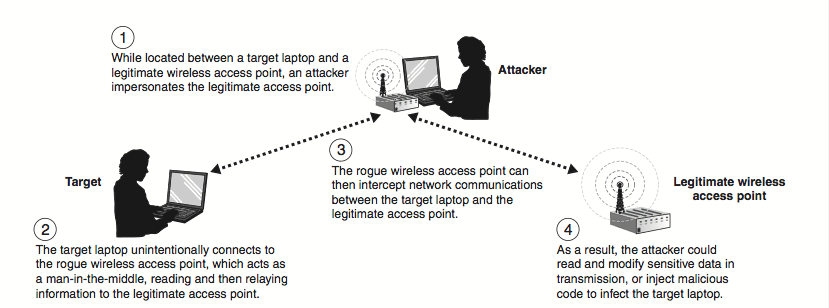

يستطيع اي شخص علي الشبكة اللاسلكية ان يقوم بمراقبة كل ما يحدث بداخل

الشبكة بعدة طرق قد تكون اشهرها واقواها MITM أو Man in the Middle وكما

يوحي الاسم ببساطة، هي طريقة هجوم تعتمد علي ان يقوم المهاجم بوضع نفسه في

المنتصف بين الجهاز الهدف كجهاز كومبيوتر أو هاتف ذكي، وبين نقطة الاتصال

اللاسلكية (الراوتر) وبالتالي يستطيع ان يري كل ما يمر بينهم من كلمات سر،

صور، محاداثات، المواقع التي تقوم بزيارتها، أو اي بيانات أو انشطة اخري

تقوم بها علي شبكة الانترنت. يستطيع ايضا ان يعيد توجيهك الي مواقع اخري

شبيهة بالمواقع التي تقوم بزيارتها يكون هو المتحكم بها فيحصل علي كلمات

السر إذا قمت بادخالها أو يخدعك لتحميل برامج خبيثة ليتحكم في جهازك فيما

يعرف بـ Spoofing attack. كانت تلك الطرق اكثر سهولة فيما مضي، ولكن مع

ازدياد تلك الهجمات وتطور مجال امن المعلومات، تقوم معظم المواقع والبرامج

بتشفير البيانات المتناقلة بينها وبين الاجهزة وتقوم باكتشاف بعض من طرق

تلك الهجمات، ولكن بالطبع تطورت ايضا الادوات اللي تستطيع التحايل علي كل

تلك الاجراءات.

قد تبدو كلمة اختراق كبيرة نوعا ما هنا. في أغلب الاحيان، يستطيع المهاجم

الوصول الي بعض الاجهزة المتصلة بالشبكة بدون "اختراقها" وذلك بسبب انها

تكون بسهولة متاحة للجميع علي الشبكة المحلية أو بسبب تركها علي الاعدادات

الافتراضية فيسهل تسجيل الدخول اليها مثل اجهزة التخزين المتصلة بالشبكة

"Network-Attached storage" أو "NAS" اختصارا. أو ربما يحتوي جهاز الراوتر

الخاص بك علي مدخل USB لتوصيل قرص صلب خارجي أو "USB flash drive" لتستطيع

الوصول اليهم عن طريق الشبكة. أو ربما تمتلك كاميرا مراقبة منزلية لم تقم

بتغير اعدادتها الافتراضية وتغير كلمات المرور مما يتيح لاي شخص بالوصول

اليها ومشاهدة بثها. ومع انتشار الاجهزة المتصلة بالانترنت "Iot" وتركها

علي الاعدادات الافتراضية، تصبح الاهداف السهلة كثيرة بل وقد تكون بوابة

لمهاجمة شبكتك المحلية بدون اختراق الراوتر نفسه. ثم نأتي الي المشكلة

الاكبر والتي نستطيع هنا استخدام كلمة اختراق في مكانها، فببعض الجهد

يستطيع المهاجم ان يخترق الاجهزة المتصلة بالشبكة عن طريق بعض الثغرات التي

تكون معروفة ولكن لم يتم تحديث تلك الاجهزة لسدها أو قد تكون ثغرات غير

معروفة وبالتالي ليس لها تحديث أو "patch" يسد تلك الثغرة وهي ما تعرف باسم

"zero day vulnerability" وفي العادة تكون تلك الثغرات الغير معروفة مرتبطة

بمجموعات أو اشخاص متطورين وعلي معرفة واسعة بما يفعلون. اما الثغرات

المعروفة والتي يصدر لها تحديث لسدها في كثير من الاحيان يهمل المستخدم

المنزلي عملية التحديث لقلة معرفته أو عدم اهتمامه. جهاز الراوتر يصدر له

بعض التحديثات من حين الي اخر. اجهزة الكومبيوتر بانظمتها المختلفة يصدر

لها تحديثات دورية واخري فورية حين اكتشاف ثغرة أو مشكلة امنيا وكذلك ايضا

الهواتف الذكية (بسبب كثرة الهواتف الذكية المنتجة خصوصا التي تعتمد علي

نظام التشغيل اندرويد لا تقوم الشركات المصنعة ليها باصدار التحديثات

اللازمة وبالتالي تترك المستخدم عرضة للخطر خصوصا إذا كان الهاتف قديم

نسبيا أو من ضمن فئة الهواتف الرخيصة) أو الاجهزة الاخري المتصلة بالانترنت

"IoT devices" والتي قد تهمل الشركات بعضها وتتركها بدون تحديثات معرضة

المستخدم للخطر.

إذا قمت باتباع ما في الدليل من اجراءات، سوف تكون قد وضعت عدة طبقات حماية لتصعيب عملية اختراق الشبكة خصوصا من الهواة أو من يبحثون عن شبكة مفتوحة أو سهلة للاتصال بشبكة الانترنت. تستطيع ان تطلب مساعدة الخبراء إذا كنت تريد التأكد من أمان شبكتك اللاسلكية. قد يكون احد الاشخاص في نطاق معارفك يهتم بمثل هذه الامور وبالتالي قد يستطيع مساعدتك. إذا قمت بالبحث في مدينتك ففي الاغلب سوف تجد ما يعرف بـ"Hackers club" وقد تجد فيه من يستطيع مساعدتك. أو تستطيع بسهولة توظيف شخص موثوق به من خلال الانترنت والسماح له بالوصول الي صفحة اعدادات الراوتر الخاص بك ليتأكد من الاعدادات.